俺也为开源作出一丝丝贡献了,哈哈,本次版本为1.0.2 ,一定会有bug,希望大家多多留言,下个版本我会改进。

根据个人需求此项目会不断更新

github地址:https://github.com/zuoer666/zuoerTools

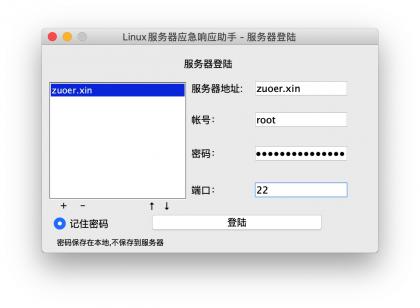

软件部分截图如下:

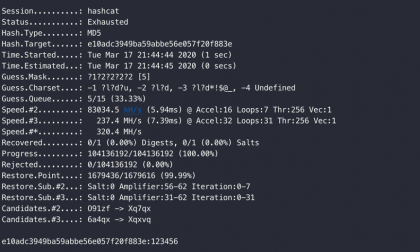

利用 hashcat 跑 hash 密码(GPU 显卡)

1)破解cmd5:

123456对应cmd5是E10ADC3949BA59ABBE56E057F20F883E

hashcat -m 0 -a 3 "E10ADC3949BA59ABBE56E057F20F883E"

注:

#hashcat 支援超多种解密, -m 后面要告诉hashcat 想要解的hash类型, md5 的代码是 0

#-a 代表着a...

通过 ProxyChains-NG 实现终端下任意应用代理

对于技术人员shadowsocks应该不陌生,shadowsocks实质上也是一种socks5代理服务,类似于ssh代理。

与vpn的全局代理不同,shadowsocks仅针对浏览器代理,不能代理应用软件,比如curl、wget等一些命令行软件。如果要让终端下的命令行工具都能支持代理,这时我们就要用上proxychains-ng这款神器了。

什么是 proxychains-ng

项目主页:https://github.com/rofl0r/proxychains-ng

proxychains-ng 介绍

proxychains...

nmap 基本使用

用nmap对局域网扫描一遍,然后查看arp缓存表就可以知道局域内ip对应的mac了。nmap比较强大也可以直接扫描mac地址和端口。执行扫描之后就可以 cat /proc/net/arp查看arp缓存表了。

不进行ping扫描,不对IP进行域名反向解析,只设置TCP FIN标志位。

$ nmap -Pn -n -sF 192.168.1.1/24

只进行ping扫描,打印出对扫描做出响应的主机,不进行进一步检测:

$ nmap -s...